Kelompok peretas yang disponsori negara Tiongkok, Volt Typhoon, telah mulai membangun kembali botnet malware “KV-Botnet” setelah diganggu oleh penegak hukum pada bulan Januari, menurut para peneliti di SecurityScorecard.

Volt Typhoon adalah kelompok ancaman spionase dunia maya yang disponsori negara Tiongkok yang diyakini telah menyusup ke infrastruktur penting AS, di antara jaringan lain di seluruh dunia, setidaknya sejak lima tahun lalu.

Strategi utama mereka melibatkan peretasan router SOHO dan perangkat jaringan, seperti firewall Netgear ProSAFE, Cisco RV320, router DraiTek Vigor, dan kamera IP Akis, untuk memasang malware khusus yang membangun komunikasi rahasia dan saluran proxy serta mempertahankan akses terus-menerus ke jaringan yang ditargetkan.

Pada Januari 2024, otoritas AS mengumumkan penutupan botnet Volt Typhoon, termasuk menghapus malware dari router yang terinfeksi.

Meskipun upaya awal untuk menghidupkan kembali Topan Volta pada bulan Februari gagal, laporan mengenai pelaku ancaman yang mengeksploitasi kerentanan zero-day pada bulan Agustus menunjukkan bahwa kelompok ancaman tersebut masih hidup.

Menurut laporan SecurityScorecard, Volt Typhoon mulai membangun kembali botnetnya yang menargetkan router Cisco dan Netgear lama dan menyusupi sejumlah besar perangkat hanya dalam waktu sebulan.

Router-router tersebut disusupi menggunakan malware berbasis MIPS dan shell web yang berkomunikasi melalui port non-standar, sehingga membuat pendeteksiannya menjadi lebih sulit.

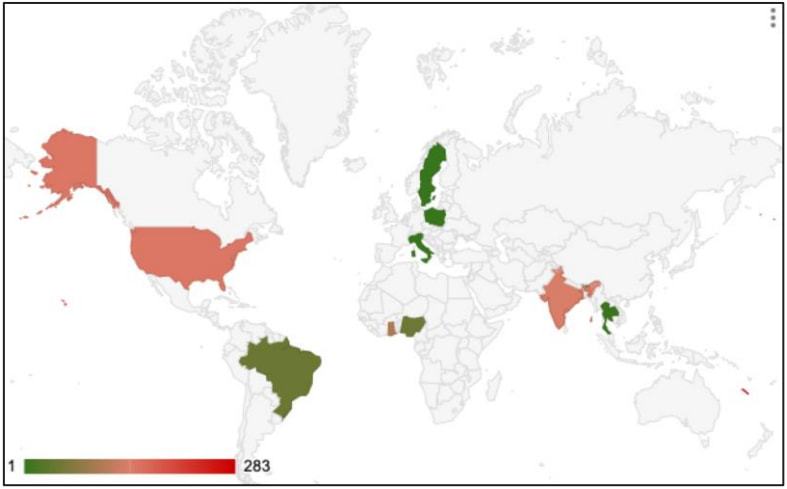

Sumber Infeksi Topan Volt: SecurityScorecard Volt Typhoon kembali beraksi

Sumber Infeksi Topan Volt: SecurityScorecard Volt Typhoon kembali beraksi

SecurityScorecard melaporkan bahwa sejak September, Volt Typhoon telah kembali melalui jaringan baru perangkat yang disusupi yang sebagian besar berlokasi di Asia.

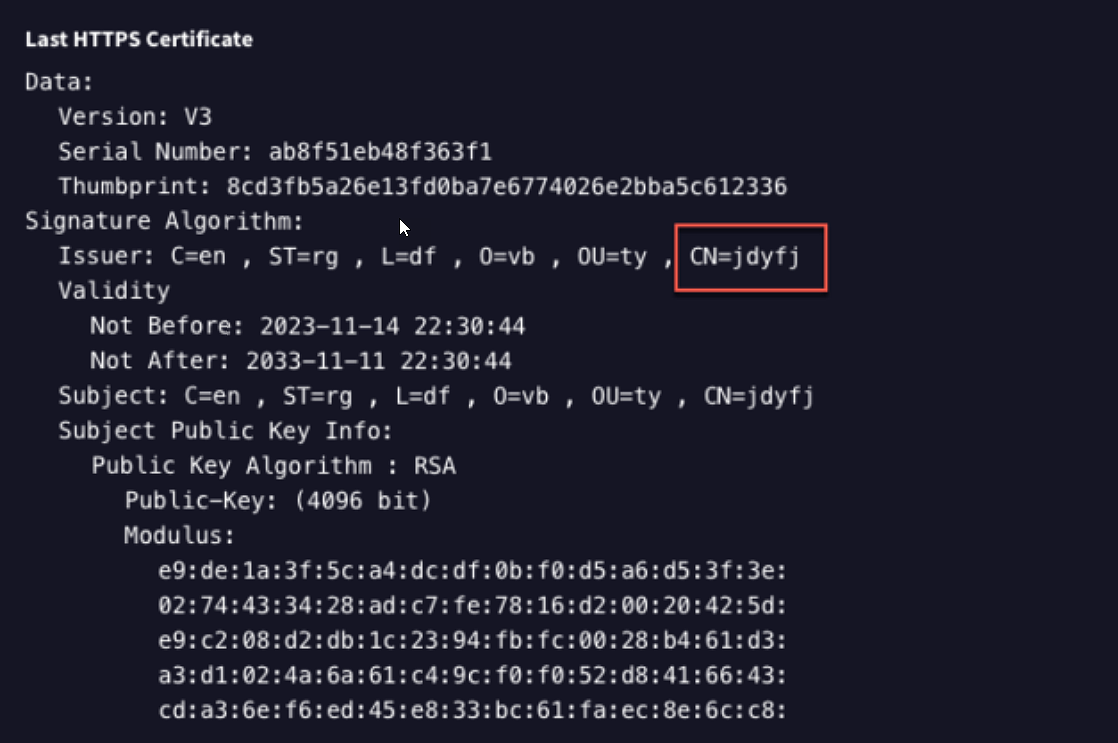

KV-Botnet, juga dinamai 'JDIFJ Botnet' oleh SecurityScorecard karena sertifikat SSL yang ditandatangani sendiri terlihat pada perangkat yang disusupi, berupaya untuk menyusupi terutama perangkat seri Cisco RV320/325 dan Netgear ProSafe.

Sertifikat “jdifj” yang ditandatangani sendiri menggunakan Volt TyphoonSumber: SecurityScorecard

Sertifikat “jdifj” yang ditandatangani sendiri menggunakan Volt TyphoonSumber: SecurityScorecard

Tim peneliti STRIKE SecurityScorecard mengatakan bahwa hanya dalam 37 hari, Typhoon Volt menyusupi sekitar 30% dari seluruh perangkat Cisco RV320/325 yang terekspos Internet. Namun, belum diketahui bagaimana perangkat tersebut dibobol.

“Kami tidak tahu persis kelemahan atau kekurangan apa yang dieksploitasi.” Namun, karena perangkat tersebut berada pada akhir abad ini, pembaruan tidak lagi tersedia,” kata para peneliti kepada BleepingComputer.

Selain itu, para peneliti mengatakan kepada BleepingComputer bahwa mereka tidak memiliki wawasan apa pun tentang malware apa yang digunakan dalam botnet yang dihidupkan kembali. Namun, mereka memperhatikan bahwa beberapa perangkat yang sama yang terinfeksi sebelum tindakan keras tersebut telah bergabung kembali dengan cluster.

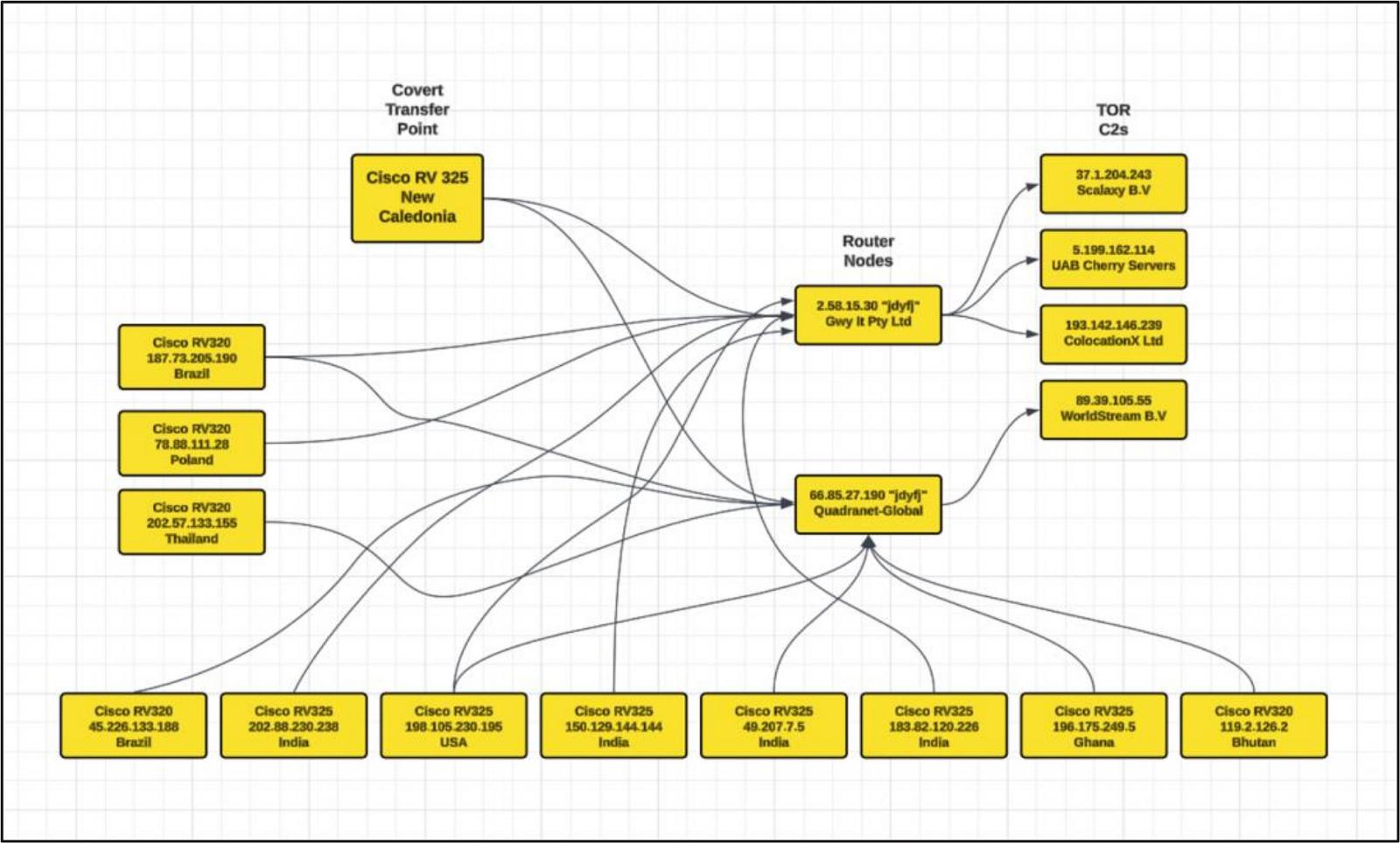

Operasi utama botnet KV tampaknya adalah menyembunyikan aktivitas jahat dengan merutekan lalu lintas melalui infrastruktur sah yang disusupi.

Server perintah Botnet terdaftar di Digital Ocean, Quadranet, dan Vultr, untuk mencapai jaringan yang lebih beragam dan tangguh.

Menariknya, Volt Typhoon menggunakan perangkat VPN yang disusupi yang terletak di pulau Pasifik Kaledonia Baru sebagai jembatan yang mengarahkan lalu lintas antara Asia-Pasifik dan Amerika, bertindak sebagai hub tersembunyi.

Mengomentari pilihan ini, SecurityScorecard mengatakan kepada BleepingComputer bahwa kemungkinan besar keputusan pelaku ancaman didasarkan pada geografi.

Sumber Ikhtisar Jaringan: SecurityScorecard

Sumber Ikhtisar Jaringan: SecurityScorecard

Aktivitas yang diamati ini menandai kembalinya Volt Typhoon ke operasi global, dan meskipun skala botnet masih jauh dari skala sebelumnya, peretas Tiongkok perlu terus maju dengan kegigihan.

Untuk melindungi dari ancaman ini, router lama dan tidak didukung harus diganti dengan model yang lebih baru, ditempatkan di belakang firewall, akses jarak jauh ke panel administratif tidak boleh diekspos ke Internet, dan kredensial akun administrator default harus diubah.

Jika Anda menggunakan router SOHO yang lebih baru, pastikan untuk menginstal firmware terbaru segera setelah tersedia untuk memperbaiki kerentanan yang diketahui.

unity software

unity software information

software information

Informasi mengenai king slot

king selot

king slot

king slot

kingselot

pg king slot